2015年07月の#ssmjp おかわり! まとめ

はじめります。 #ssmjp

— くろの::ぼちぼちです(@Chrono_Net)Fri Aug 07 09:59:57 +0000 2015

ブラウザプラグインの脆弱性を狙ったドライブバイダウンロード攻撃の対策の話

から開始です。 #ssmjp

から開始です。 #ssmjp

Javaは8になってからは以前ほどは脆弱性が見つかっていない印象ですが古いのを使い続けてる方がいるのでEKとかでは現役で攻撃に利用されているイメージはありますね。 #ssmjp

社内で実施されるeラーニングがFlash使いまくりというのはよくある話ですね。 #ssmjp

flashは脆弱性も多いけど、開発者からの恨みを買って無くなればいいコールも多いよなぁ #ssmjp

UAをスマホにすればFlashがなくても動画見られるサイト結構ある気がするから煩悩を抑えなくてもおk #ssmjp

Click-toPlayで必要な場合のみプラグインの実行を明示的に許可することで、悪性サイトからのプラグインの実行の可能性できるだけ少なくする

#ssmjp

#ssmjp

Right-Click-to-Playで確認後、flashを実行するようにする。利便性は犠牲になるが、リスクは低減できると。#ssmjp

Chrome42からRight-Click-to-Playが採用され、2段階になったと。#ssmjp

EMETってデフォルトでも結構セキュア側にたおしてるイメージあるんですが、違いましたっけ… #ssmjp

IE、Edge、Firefox、Chromeそれぞれでプラグインコントロールの方法も機能の範囲もばらばらなのね。 #ssmjp

#ssmjp Chrome: Right Click-to-Playの有効化

Firefox: Click to Play per-elemntの導入

IE: EMETの導入と設定(ASRにflash*.ocxを追記)

Firefox: Click to Play per-elemntの導入

IE: EMETの導入と設定(ASRにflash*.ocxを追記)

EMETはPositiveFalseが結構出るから有料にしたら大変なことになる。ってのは腹落ちした。 #ssmjp

都市銀行のトップページでのflash使用は広告のみなので、利用する上では多分お困りにならないに違いない。 #ssmjp

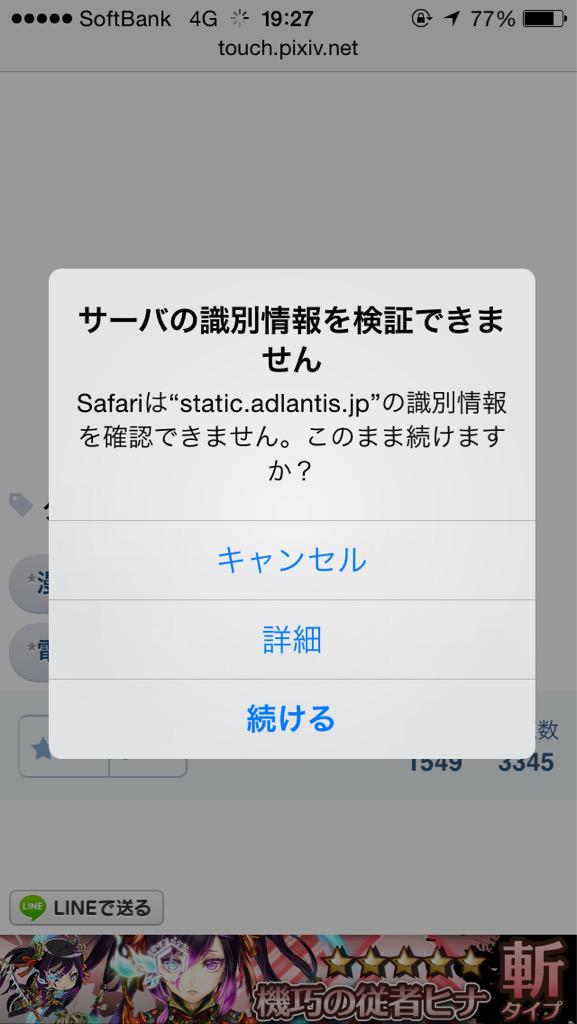

というかアドネットワークなんてこんなもんだからなあ。ふつーに期限切れの証明書使うし。(スクリーンショット取得は2014年7月22日 19時27分) #ssmjp pic.twitter.com/gcaaDfzIPp

#ssmjp videoタグ自体に脆弱性が存在する、みたいなこともこの先でてきそうと思った

Flash使いたくない時の対策案「そうだ、スマホ用ページを表示してみればいいんだ」(名指し:ニコニコ動画) #ssmjp

Chromeはプラグイン使わなくても開発者ツールでUser-Agent変更できるよ #ssmjp

HTML5時代になりつつあるが、スマホ用サイトではHTML5等であっても、PC用サイトはまだFlashを要求するところが… #ssmjp

スマホアプリの公式審査が通らない(通りようがない)のと、パーソナルな閲覧用途に応じるため、実はエロサイトの方がHTML5対応が進んでいる感じある #ssmjp

ブラウザゲー、エロゲーがネックか。あのへんJavaScriptだとソース丸見えなので敬遠されるだよなぁ #ssmjp

(個人的メモ)Flash Player互換モノはそれはそれで動きが怪しいのでぶっちゃけた話諦めた方がいい。 #ssmjp

#ssmjp 標的型攻撃メールは、実行ファイルを圧縮して送ってくるものが多数派。

サードパーティー製アーカイバの問題。アイコン偽装に騙されやすい、解凍後のファイルにZoneIDが付与されないのでセキュリティ警告が出ない。

「このソフトウェアを実行しますか」ってダイアログ出て「なんか変なのが出るんですけど」って持ってきてもらったことがないのでちょっと心配 #ssmjp

『SmartScreenの警告は目立つので、きちんと教育すれば「解除慣れ」も起きにくいのでは』 #ssmjp

SmartScreen出たらその時点で管理者に連絡いくような仕組みあるのかな #ssmjp

このツールかな。

sWebTool (sPortRedirecterの後継)

sWebTool (sPortRedirecterの後継)

QAのAを会場に振る北河さんw そしてちゃんと回答する @tomoki0sanaki さん凄いw #ssmjp

Chromeでローカルフォルダを開いて、drag&dropするとzoneIdきえない #ssmjp

8/7の #ssmjp の資料「Windows標準の機能を使用した標的型攻撃の対策 ドライブ・バイ・ダウンロード編」を公開しました。speakerdeck.com/kitagawa/ssmjp…

昨日公開したスライドで「既定の設定でブラウザでのJavaの実行が無効にされている」となっていたのは間違いで、新規にインストールした場合は既定で有効になっているようです。#ssmjp

実際に、一度アンインストールした後、再度インストールして無効になっていることを確認したのですが、これはアンインストール前の設定を引き継いでいたようです。最新のJRE8U51を全く新規の環境にインストールした場合は有効になっていました。 #ssmjp

誤解が生じることがないよう、スライドは更新しておきました。申し訳ありませんでした。#ssmjp

タイトルが「Windows標準の機能を使用した~」となっているのに、ChromeもFirefoxもEMETも標準じゃないじゃないか?と言われそうですが、これは、本来は標的型メール攻撃についてのみ話す予定だったところ、直前になってFlashの攻撃が増えてきたため、#ssmjp

続き)Flashの攻撃対策についてもオマケで話すつもりでいたところ、時間切れでそこまで進まず、急遽2回目を開催となったために、前回からの流れでそういうタイトルになっています。特別に製品を買わなくても~、ということで大目に見て下さい。#ssmjp

1回目と2回目で、デモも含めて3時間半以上かけて説明しているので、スライド上に全ては再現されていません。会場に来た人がスライドを見返すことによって、より理解が深まることを目的として公開しています。#ssmjp

返信

返信 リツイ

リツイ お気に

お気に

最近のコメント